Բովանդակություն

Kali Linux- ը կարող է օգտագործվել շատ բաների համար, բայց, հավանաբար, առավել հայտնի է WPA- ի և WPA2- ի նման ցանցեր ներթափանցելու կամ «կոտրելու» ունակությամբ: Կան հարյուրավոր Windows ծրագրեր, որոնք պնդում են, որ կոտրում են WPA- ն. մի օգտագործիր Դրանք պարզապես խաբեություն են, որոնք օգտագործվում են պրոֆեսիոնալ հակերների կողմից նորեկ կամ հավանական հակերների կոտրելու համար: Հաքերները կարող են մուտք գործել ձեր ցանց միայն մեկ եղանակով, այն է `Linux OS, անլար քարտ` մոնիտորի ռեժիմով, և aircrack-ng կամ նմանատիպ այլ միջոցներ: Նաև նկատեք, որ նույնիսկ այս կոմունալ ծառայություններով Wi-Fi- ի կոտրումը սկսնակների համար չէ: Հիմնական գիտելիքներ, թե ինչպես է աշխատում WPA վավերացումը, և որոշակի ծանոթություն Kali Linux- ին ու դրա գործիքներին, պահանջվում են, այնպես որ ձեր ցանց մուտք գործող հակերները, հավանաբար, սկսնակ չեն լինի:

Քայլել

Սկսեք Kali Linux- ը և մուտք գործեք, նախընտրելի է որպես root:

Սկսեք Kali Linux- ը և մուտք գործեք, նախընտրելի է որպես root: Միացրեք ձեր ներարկման համատեղելի անլար ադապտերը (եթե ձեր համակարգիչը ձեր քարտը չի աջակցում դրան):

Միացրեք ձեր ներարկման համատեղելի անլար ադապտերը (եթե ձեր համակարգիչը ձեր քարտը չի աջակցում դրան): Անջատեք բոլոր անլար ցանցերը: Բացեք տերմինալը և մուտքագրեք օդափոխիչ-նգ, Սա կցուցադրի բոլոր անլար քարտերը, որոնք աջակցում են մոնիտորի (և ոչ ներարկման) ռեժիմին:

Անջատեք բոլոր անլար ցանցերը: Բացեք տերմինալը և մուտքագրեք օդափոխիչ-նգ, Սա կցուցադրի բոլոր անլար քարտերը, որոնք աջակցում են մոնիտորի (և ոչ ներարկման) ռեժիմին: - Եթե քարտեր չեն ցուցադրվում, անջատեք և նորից միացրեք քարտը և ստուգեք, արդյոք այն աջակցում է մոնիտորի ռեժիմին: Կարող եք ստուգել, արդյոք քարտը աջակցում է մոնիտորի ռեժիմին `այլ տերմինալում մուտքագրելով ifconfig - եթե քարտը նշված է ifconfig- ում, բայց ոչ airmon-ng- ում, ապա քարտը չի աջակցում այն:

Մուտքագրեք «airmon-ng start», որին հաջորդում է ձեր անլար քարտի ինտերֆեյսը: Օրինակ, եթե ձեր քարտը կոչվում է wlan0, ապա մուտքագրում եք. airmon-ng start wlan0.

Մուտքագրեք «airmon-ng start», որին հաջորդում է ձեր անլար քարտի ինտերֆեյսը: Օրինակ, եթե ձեր քարտը կոչվում է wlan0, ապա մուտքագրում եք. airmon-ng start wlan0. - «(Մոնիտորի ռեժիմը միացված է)» հաղորդագրությունը նշանակում է, որ քարտը հաջողությամբ դրվել է մոնիտորի ռեժիմում: Գրեք մոնիտորի նոր ինտերֆեյսի անունը, mon0:

Տիպ airodump-ng որին հաջորդում է նոր մոնիտորի ինտերֆեյսի անունը: Հավանական է, որ մոնիտորի ինտերֆեյսը mon0.

Տիպ airodump-ng որին հաջորդում է նոր մոնիտորի ինտերֆեյսի անունը: Հավանական է, որ մոնիտորի ինտերֆեյսը mon0.  Դիտեք Airodump- ի արդյունքները: Այն այժմ ցույց կտա ձեր տարածքում գտնվող բոլոր անլար ցանցերի ցուցակը, դրանց վերաբերյալ շատ օգտակար տեղեկատվության հետ միասին: Գտեք ձեր սեփական ցանցը կամ այն ցանցը, որի համար լիազորված եք ներթափանցման փորձարկում անցկացնել: Երբ ձեր ցանցը հայտնաբերեք անընդհատ բնակեցված ցուցակում, սեղմեք Ctrl+Գ. դադարեցնել գործընթացը: Գրեք ձեր նպատակային ցանցի ալիքը:

Դիտեք Airodump- ի արդյունքները: Այն այժմ ցույց կտա ձեր տարածքում գտնվող բոլոր անլար ցանցերի ցուցակը, դրանց վերաբերյալ շատ օգտակար տեղեկատվության հետ միասին: Գտեք ձեր սեփական ցանցը կամ այն ցանցը, որի համար լիազորված եք ներթափանցման փորձարկում անցկացնել: Երբ ձեր ցանցը հայտնաբերեք անընդհատ բնակեցված ցուցակում, սեղմեք Ctrl+Գ. դադարեցնել գործընթացը: Գրեք ձեր նպատակային ցանցի ալիքը:  Պատճենեք թիրախային ցանցի BSSID- ը: Այժմ մուտքագրեք այս հրամանը. airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [մոնիտորի ինտերֆեյս]

Պատճենեք թիրախային ցանցի BSSID- ը: Այժմ մուտքագրեք այս հրամանը. airodump-ng -c [channel] --bssid [bssid] -w / root / Desktop / [մոնիտորի ինտերֆեյս]- Փոխարինեք [ալիքը] ձեր նպատակային ցանցի ալիքով: Կպցրեք BSSID ցանցը, որտեղ [bssid] է, և [մոնիտորի միջերեսը] փոխարինեք ձեր մոնիտորի ինտերֆեյսի անունով, (mon0):

- Ամբողջական հրամանը պետք է ունենա այսպիսի տեսք. airodump-ng -c 10 --bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

Սպասեք Airodump- ը այժմ միայն պետք է ստուգի նպատակային ցանցը, որպեսզի մենք կարողանանք դրա վերաբերյալ ավելի կոնկրետ տեղեկություններ պարզել: Այն, ինչ մենք իրականում անում ենք, սպասում է, որ սարքը (վեր) միանա ցանցին `երթուղղիչին ստիպելով ուղարկել գաղտնաբառ կոտրելու համար անհրաժեշտ քառուղի ձեռքսեղմում:

Սպասեք Airodump- ը այժմ միայն պետք է ստուգի նպատակային ցանցը, որպեսզի մենք կարողանանք դրա վերաբերյալ ավելի կոնկրետ տեղեկություններ պարզել: Այն, ինչ մենք իրականում անում ենք, սպասում է, որ սարքը (վեր) միանա ցանցին `երթուղղիչին ստիպելով ուղարկել գաղտնաբառ կոտրելու համար անհրաժեշտ քառուղի ձեռքսեղմում: - Չորս ֆայլ կհայտնվի նաև ձեր աշխատասեղանին: Հենց սա է պահվում, երբ ձեռքսեղմումը պահվում է, այնպես որ մի ջնջեք դրանք: Բայց մենք իրականում չենք սպասելու սարքի միացմանը: Ոչ, դա չեն անում անհամբեր հակերները:

- Գործընթացը արագացնելու համար մենք իրականում կօգտագործենք մեկ այլ հիանալի գործիք, որն ուղեկցվում է aireplay-ng կոչվող օդաչուների հավաքակազմով: Փոխանակ սպասելու սարքի միացմանը, հակերները օգտագործում են այս գործիքը `սարքին ստիպելու վերամիանալ` ապահեղորոշման (deauth) փաթեթներ ուղարկելով սարքին `կարծելով, որ դա երթուղիչի նոր կապ է: Իհարկե, այս գործիքի գործելու համար նախ ինչ-որ մեկը պետք է միացված լինի ցանցին, այնպես որ դիտեք airodump-ng- ը և սպասեք հաճախորդի ժամանմանը: Սա կարող է տևել շատ ժամանակ, կամ պարզապես մի պահ, մինչ առաջինը ներկայանա: Եթե երկար սպասելուց հետո ոչ ոք չի հայտնվում, ապա ցանցը կարող է այժմ խափանվել, կամ դուք չափազանց հեռու եք ցանցից:

Գործարկել airodump-ng- ը և բացել երկրորդ տերմինալը: Այս տերմինալում մուտքագրեք հետևյալ հրամանը. aireplay-ng –0 2 –a [router bssid] –c [հաճախորդ bssid] mon0.

Գործարկել airodump-ng- ը և բացել երկրորդ տերմինալը: Այս տերմինալում մուտքագրեք հետևյալ հրամանը. aireplay-ng –0 2 –a [router bssid] –c [հաճախորդ bssid] mon0. - –0 – ը մահվան ռեժիմի դյուրանցում է, իսկ 2 – ը ՝ ուղարկվող մահվան փաթեթների քանակն է:

- -a ցույց է տալիս մուտքի կետի bssid (երթուղղիչ); [router bssid] - ը փոխարինեք BSSID նպատակային ցանցով, օրինակ `00: 14: BF: E0: E8: D5:

- -c- ը նշում է BSSID հաճախորդները: [Հաճախորդ bssid- ը] փոխարինեք կապակցված հաճախորդի BSSID- ով; Այս մասին ասվում է «ԿԱՅՈՒՆ» -ում:

- Եվ mon0- ն իհարկե նշանակում է միայն այս էկրանին ինտերֆեյս: փոխեք այն, եթե ձերն այլ է:

- Ամբողջական առաջադրանքը կարծես սա է. aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

Մամուլ Մտեք. Դուք տեսնում եք, թե ինչպես է aireplay-ng- ն ուղարկում փաթեթները, և մի քանի պահից դուք պետք է տեսնեք այս հաղորդագրությունը airodump-ng պատուհանում: Սա նշանակում է, որ ձեռքսեղմումը գրանցվել է, և գաղտնաբառը հակերների ձեռքում է ՝ այս կամ այն ձևով:

Մամուլ Մտեք. Դուք տեսնում եք, թե ինչպես է aireplay-ng- ն ուղարկում փաթեթները, և մի քանի պահից դուք պետք է տեսնեք այս հաղորդագրությունը airodump-ng պատուհանում: Սա նշանակում է, որ ձեռքսեղմումը գրանցվել է, և գաղտնաբառը հակերների ձեռքում է ՝ այս կամ այն ձևով: - Կարող եք փակել aireplay-ng պատուհանը և կտտացնել Ctrl+Գ. airodump-ng- ի տերմինալում `դադարեցնել ցանցի մոնիտորինգը, բայց դա դեռ մի արեք, եթե հետագայում որոշ տեղեկությունների կարիք ունենաք:

- Այս պահից սկսած գործընթացը ամբողջովին ընթանում է ձեր համակարգչի և աշխատասեղանի վրա գտնվող այդ չորս ֆայլերի միջև: Դրանցից հատկապես կարևոր է .cap- ը:

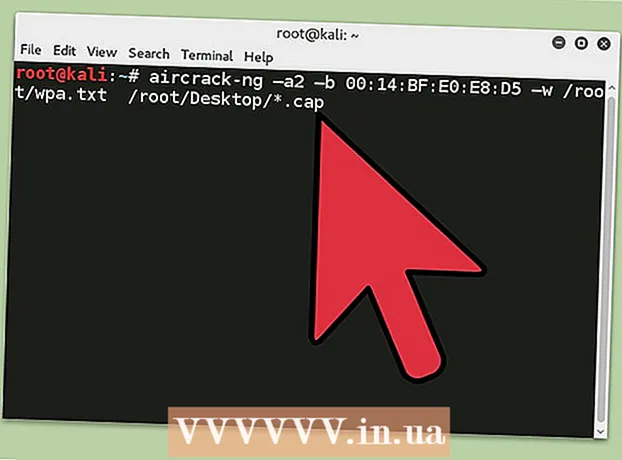

Բացեք նոր տերմինալ: Մուտքագրեք հրամանը. aircrack-ng -a2 -b [router bssid] -w [ուղի դեպի բառացանկ] /root/Desktop/*.cap

Բացեք նոր տերմինալ: Մուտքագրեք հրամանը. aircrack-ng -a2 -b [router bssid] -w [ուղի դեպի բառացանկ] /root/Desktop/*.cap- -a- ն օգտագործվում է օդակաթիլային մեթոդով `ձեռքսեղմումը ճեղքելու համար, մեթոդը 2 = WPA:

- -b նշանակում է BSSID; [router bssid] - ը փոխարինեք նպատակային երթուղիչի BSSID- ով, օրինակ `00: 14: BF: E0: E8: D5:

- -w նշանակում է բառարան; փոխարինել [ուղին դեպի բառացանկ] ձեր ներբեռնած բառերի ցուցակի ուղով: Օրինակ, արմատային թղթապանակում ունեք «wpa.txt»: Այսպիսով, "/ root / Desktop / *":

- .cap- ը գաղտնաբառով .cap ֆայլի ուղին է. աստղանիշը ( *) Linux- ում վայրի քարտ է, և եթե ենթադրենք, որ ձեր աշխատասեղանին չկան այլ .cap ֆայլեր, սա պետք է լավ աշխատի, ինչպես կա:

- Ամբողջական առաջադրանքը նման է հետևյալի. aircrack-ng –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- Սպասեք, երբ օդաչու-կոկորդը սկսի գաղտնաբառի կոտրման գործընթացը: Այնուամենայնիվ, այն կոտրելու է գաղտնաբառը միայն այն դեպքում, եթե գաղտնաբառը գտնվում է ձեր կողմից ընտրված բառարանում: Երբեմն դա այդպես չէ: Եթե այդպես է, ուրեմն կարող եք շնորհավորել տիրոջը, որ իր ցանցը «անթափանց է», իհարկե, միայն այն բանից հետո, երբ փորձարկվի հակերներից յուրաքանչյուր բառի ցուցակը:

Arnգուշացումներ

- Առանց թույլտվության մեկի Wi-Fi ցանց ներխուժելը երկրների մեծ մասում համարվում է անօրինական գործողություն կամ հանցագործություն: Այս ձեռնարկը նախատեսված է ներթափանցման փորձարկում կատարելու համար (ցանցահենային ցանցը ավելի անվտանգ դարձնելու համար կոտրում) և ձեր սեփական փորձարկման ցանցն ու երթուղիչը օգտագործելու համար:

Անհրաժեշտությունները

- Kali Linux- ի հաջող տեղադրում (ինչը, հավանաբար, արդեն կատարել եք):

- Ներարկման / մոնիտորի ռեժիմի համար հարմար անլար ադապտեր

- Բառացուցակ, երբ այն կատարվելուց հետո փորձում է «կոտրել» ձեռքսեղմման գաղտնաբառը