Բովանդակություն

Դուք մտահոգվա՞ծ եք ձեր ցանցի կամ մեկ ուրիշի անվտանգությամբ: Ձեր երթուղիչի անվտանգությունն անցանկալի ներխուժողներից ապահով ցանցի հիմքերից մեկն է: Այս առաջադրանքի հիմնական գործիքներից մեկը Nmap- ն է կամ Network Mapper- ը: Այս ծրագիրը ստուգում է թիրախը և հայտնում, թե որ նավահանգիստները բաց են և որոնք փակ: Անվտանգության մասնագետներն օգտագործում են այս ծրագիրը ցանցի անվտանգությունը ստուգելու համար:

Քայլել

2-ի մեթոդ 1. Zenmap- ով

Ներբեռնեք Nmap- ի տեղադրիչը: Սա կարող եք անվճար ներբեռնել մշակողի կայքից: Խստորեն խորհուրդ է տրվում, որ այն ներբեռնեք անմիջապես մշակողի կողմից ՝ վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Nmap- ի տեղադրման փաթեթը պարունակում է Zenmap- ը, Nmap- ի գրաֆիկական ինտերֆեյսը, որը նորեկների համար հեշտացնում է սկանավորումը `առանց հրամաններ սովորելու:

Ներբեռնեք Nmap- ի տեղադրիչը: Սա կարող եք անվճար ներբեռնել մշակողի կայքից: Խստորեն խորհուրդ է տրվում, որ այն ներբեռնեք անմիջապես մշակողի կողմից ՝ վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Nmap- ի տեղադրման փաթեթը պարունակում է Zenmap- ը, Nmap- ի գրաֆիկական ինտերֆեյսը, որը նորեկների համար հեշտացնում է սկանավորումը `առանց հրամաններ սովորելու: - Zenmap ծրագիրը հասանելի է Windows- ի, Linux- ի և Mac OS X- ի համար: Nmap կայքում կարող եք գտնել տեղադրման ֆայլեր բոլոր գործավար համակարգերի համար:

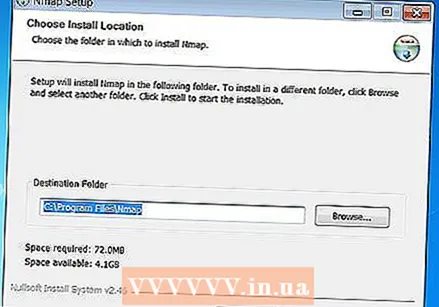

Տեղադրեք Nmap- ը: Ներբեռնումն ավարտելուց հետո գործարկեք տեղադրիչը: Ձեզանից կհարցնեն, թե որ բաղադրիչներն եք ցանկանում տեղադրել: Nmap- ից լիարժեք օգտվելու համար անհրաժեշտ է, որ բոլորը ստուգված լինեն: Nmap- ը չի տեղադրի որևէ գովազդային ծրագիր կամ լրտեսող ծրագիր:

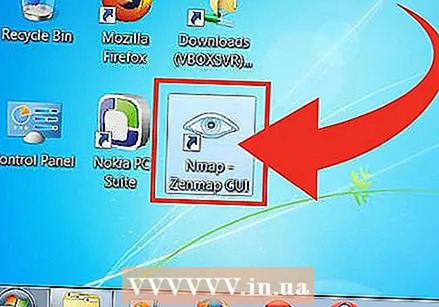

Տեղադրեք Nmap- ը: Ներբեռնումն ավարտելուց հետո գործարկեք տեղադրիչը: Ձեզանից կհարցնեն, թե որ բաղադրիչներն եք ցանկանում տեղադրել: Nmap- ից լիարժեք օգտվելու համար անհրաժեշտ է, որ բոլորը ստուգված լինեն: Nmap- ը չի տեղադրի որևէ գովազդային ծրագիր կամ լրտեսող ծրագիր:  Գործարկել Nmap GUI Zenmap ծրագիրը: Եթե տեղադրման ընթացքում լռելյայն կարգավորումները թողել եք, ապա ձեր աշխատասեղանին դրա համար պետք է պատկերակ տեսնեք: Եթե ոչ, ստուգեք Start ընտրացանկը: Zenmap- ի բացումը կսկսի ծրագիրը:

Գործարկել Nmap GUI Zenmap ծրագիրը: Եթե տեղադրման ընթացքում լռելյայն կարգավորումները թողել եք, ապա ձեր աշխատասեղանին դրա համար պետք է պատկերակ տեսնեք: Եթե ոչ, ստուգեք Start ընտրացանկը: Zenmap- ի բացումը կսկսի ծրագիրը:  Մուտքագրեք թիրախը սկանավորման համար: Zenmap ծրագիրը սկանավորումը դարձնում է բավականին պարզ գործընթաց: Սկան կատարելու առաջին քայլը ձեր նպատակային լսարանն ընտրելն է: Կարող եք մուտքագրել տիրույթ (example.com), IP հասցե (127.0.0.1), ցանցային հասցե (192.168.1.0/24) կամ դրանց համադրություն:

Մուտքագրեք թիրախը սկանավորման համար: Zenmap ծրագիրը սկանավորումը դարձնում է բավականին պարզ գործընթաց: Սկան կատարելու առաջին քայլը ձեր նպատակային լսարանն ընտրելն է: Կարող եք մուտքագրել տիրույթ (example.com), IP հասցե (127.0.0.1), ցանցային հասցե (192.168.1.0/24) կամ դրանց համադրություն: - Կախված սկանավորման ինտենսիվությունից և նպատակից, Nmap սկան կատարելը կարող է հակասել ձեր ISP- ի պայմաններին և կարող է կասկածելի թվալ: Միշտ ստուգեք ձեր երկրում գործող օրենսդրությունը և ձեր ISP- ի պայմանագիրը, նախքան ձեր սեփական ցանցից բացի այլ թիրախների Nmap սկան կատարելը:

Ընտրեք ձեր պրոֆիլը: Պրոֆիլները փոփոխիչների նախադրված խմբեր են, որոնք փոխում են սկանավորվածը: Պրոֆիլները թույլ են տալիս արագ ընտրել տարբեր տեսակի զննումներ ՝ առանց հրամանի տողում մուտքագրելու պարամետրերը: Ընտրեք պրոֆիլը, որը լավագույնս համապատասխանում է ձեր կարիքներին.

Ընտրեք ձեր պրոֆիլը: Պրոֆիլները փոփոխիչների նախադրված խմբեր են, որոնք փոխում են սկանավորվածը: Պրոֆիլները թույլ են տալիս արագ ընտրել տարբեր տեսակի զննումներ ՝ առանց հրամանի տողում մուտքագրելու պարամետրերը: Ընտրեք պրոֆիլը, որը լավագույնս համապատասխանում է ձեր կարիքներին. - Ինտենսիվ սկանավորում - Ընդարձակ սկանավորում: Ներառում է ՕՀ-ի հայտնաբերում, տարբերակի հայտնաբերում, սցենարի սկանավորում, հետագծի երթուղի և սկանավորման ագրեսիվ ժամանակացույց: Սա համարվում է «ներխուժող սկան»:

- Ping սկան - Այս սկանավորումը հայտնաբերում է, արդյոք թիրախները առցանց են ՝ առանց սկան նավահանգիստների:

- Արագ սկանավորում - Սա ավելի արագ է, քան սովորական սկանավորումը `ագրեսիվ ժամանակացույցի պատճառով և այն պատճառով, որ սկանավորվում են միայն ընտրված նավահանգիստները:

- Պարբերաբար սկանավորում - Սա ստանդարտ Nmap սկան է ՝ առանց որևէ պարամետրերի: Այն կվերադարձնի պինգ և ցույց կտա բաց նավահանգիստները թիրախից:

Սեղմեք սկան ՝ սկանավորումը սկսելու համար: Ստուգման ակտիվ արդյունքները ցուցադրվում են Nmap- ի Արդյունք ներդիրում: Սկաների տևողությունը կախված է ձեր ընտրած սկանավորման պրոֆիլից, թիրախից ֆիզիկական հեռավորությունից և թիրախի ցանցի կազմաձևից:

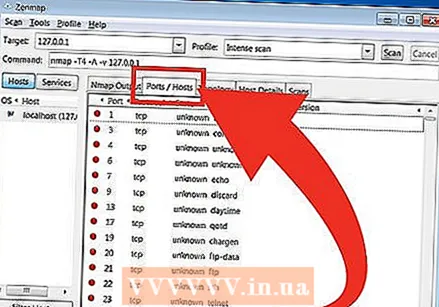

Սեղմեք սկան ՝ սկանավորումը սկսելու համար: Ստուգման ակտիվ արդյունքները ցուցադրվում են Nmap- ի Արդյունք ներդիրում: Սկաների տևողությունը կախված է ձեր ընտրած սկանավորման պրոֆիլից, թիրախից ֆիզիկական հեռավորությունից և թիրախի ցանցի կազմաձևից:  Կարդացեք ձեր արդյունքները: Սկան ավարտելուց հետո Nmap Արդյունք ներդիրի ներքևում կտեսնեք «Nmap done» հաղորդագրությունը: Այժմ դուք կարող եք արդյունքները դիտել `կախված ձեր կատարած սկանավորման տեսակից: Բոլոր արդյունքները ցուցադրվում են Nmap- ի Հիմնական Արդյունք ներդիրում, բայց դուք կարող եք օգտագործել մյուս ներդիրները ՝ հատուկ տվյալների վերաբերյալ լրացուցիչ տեղեկություններ ստանալու համար:

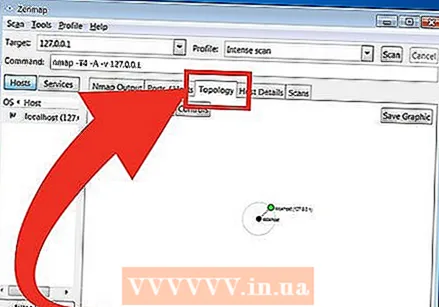

Կարդացեք ձեր արդյունքները: Սկան ավարտելուց հետո Nmap Արդյունք ներդիրի ներքևում կտեսնեք «Nmap done» հաղորդագրությունը: Այժմ դուք կարող եք արդյունքները դիտել `կախված ձեր կատարած սկանավորման տեսակից: Բոլոր արդյունքները ցուցադրվում են Nmap- ի Հիմնական Արդյունք ներդիրում, բայց դուք կարող եք օգտագործել մյուս ներդիրները ՝ հատուկ տվյալների վերաբերյալ լրացուցիչ տեղեկություններ ստանալու համար: - Նավահանգիստներ / հյուրընկալողներ - Այս ներդիրը ցույց է տալիս ձեր նավահանգստի սկանավորման արդյունքները, ներառյալ այդ նավահանգիստների ծառայությունները:

- Տեղաբանություն - Սա ցույց է տալիս ձեր կատարած սկանավորման հետագիծը: Այստեղ դուք կարող եք տեսնել, թե քանի հոփ է անցնում ձեր տվյալները ՝ նպատակին հասնելու համար:

- Հաղորդավարի մանրամասները - Սա պարունակում է ձեր նպատակի ակնարկ, որը ստացվել է սկանավորումների միջոցով, ինչպիսիք են պորտերի քանակը, IP հասցեները, հյուրընկալողների անունները, գործառնական համակարգերը և այլն:

- Սկաներ - Այս ներդիրը փրկում է ձեր նախկինում կատարված սկանավորման աշխատանքները: Սա թույլ է տալիս արագ վերականգնել պարամետրերի որոշակի հավաքածու:

- Նավահանգիստներ / հյուրընկալողներ - Այս ներդիրը ցույց է տալիս ձեր նավահանգստի սկանավորման արդյունքները, ներառյալ այդ նավահանգիստների ծառայությունները:

2-ի մեթոդը 2. Օգտագործելով հրամանի տողը

- Տեղադրեք Nmap- ը: Նախքան Nmap- ն օգտագործելը, անհրաժեշտ է տեղադրել ծրագրաշարը, որպեսզի կարողանաք այն գործարկել ձեր օպերացիոն համակարգի հրամանի տողից: Nmap- ը փոքր է և մատչելի է մշակողի կողմից առանց որևէ ծախսերի: Ձեր գործառնական համակարգի համար հետևեք ստորև ներկայացված հրահանգներին.

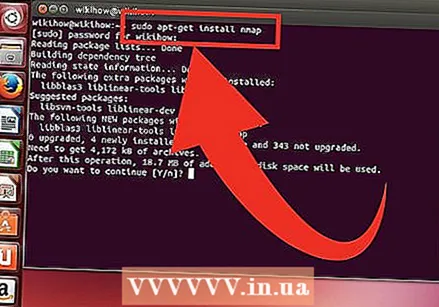

- Linux - Ներբեռնեք և տեղադրեք Nmap- ը ձեր պահոցից: Nmap- ը մատչելի է Linux- ի պահոցների մեծ մասի համար: Գործարկեք ստորև տրված հրահանգը ՝ կախված ձեր բաշխումից:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32-bit) ԿԱՄ

rpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64-բիթանոց) - Debian, Ubuntu

sudo apt-get տեղադրել nmap

- Red Hat, Fedora, SUSE

- Պատուհաններ - Ներբեռնեք տեղադրողը Nmap- ից: Սա կարող եք անվճար ներբեռնել մշակողի կայքից: Խստորեն խորհուրդ է տրվում ներբեռնել անմիջապես մշակողից `հնարավոր վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Տեղադրիչը թույլ է տալիս արագ տեղադրել Nmap- ի հրամանի տողի գործիքները ՝ առանց դրանք ճիշտ թղթապանակի արդյունահանելու:

- Եթե չեք ցանկանում Zenmap գրաֆիկական օգտագործողի ինտերֆեյսը, կարող եք ապանշել այն տեղադրման գործընթացում:

- Mac OS X - Ներբեռնեք սկավառակի պատկերի ֆայլը Nmap: Սա կարելի է անվճար ներբեռնել մշակողի կայքից: Խստորեն խորհուրդ է տրվում ներբեռնել անմիջապես մշակողից `հնարավոր վիրուսներից կամ կեղծ ֆայլերից խուսափելու համար: Օգտագործեք ներառված տեղադրիչը `ձեր համակարգում Nmap տեղադրելու համար: Nmap- ը պահանջում է OS X 10.6 կամ ավելի բարձր:

- Linux - Ներբեռնեք և տեղադրեք Nmap- ը ձեր պահոցից: Nmap- ը մատչելի է Linux- ի պահոցների մեծ մասի համար: Գործարկեք ստորև տրված հրահանգը ՝ կախված ձեր բաշխումից:

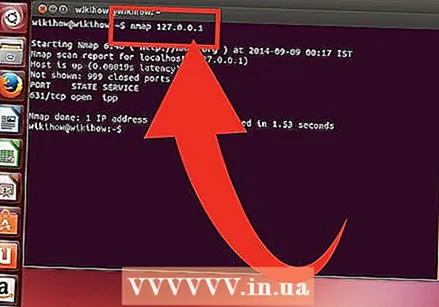

- Բացեք հրամանի տողը: Դուք սկսում եք Nmap հրամանը հրամանի տողից, և արդյունքները ցուցադրվում են հրամանի տակ: Սկան փոխելու համար կարող եք օգտագործել փոփոխականներ: Դուք կարող եք սկանավորել հրամանի տողի ցանկացած գրացուցակից:

- Linux - Բացեք տերմինալը, եթե օգտագործում եք GUI ձեր Linux բաշխման համար: Տերմինալի գտնվելու վայրը տարբերվում է ըստ բաշխման:

- Պատուհաններ - Դրան կարելի է մուտք գործել ՝ սեղմելով Windows ստեղն + R և գործարկման դաշտում մուտքագրելով «cmd»: Windows 8-ում սեղմեք Windows ստեղն + X և ընտրացանկից ընտրեք հրամանի տողը: Կարող եք մեկ այլ թղթապանակից կատարել Nmap սկան:

- Mac OS X - Բացեք «Տերմինալ» ծրագիրը «ationsրագրեր» պանակի «Կոմունալ» ենթապանակում:

- Linux - Բացեք տերմինալը, եթե օգտագործում եք GUI ձեր Linux բաշխման համար: Տերմինալի գտնվելու վայրը տարբերվում է ըստ բաշխման:

Սկան ձեր նպատակային լսարանի դարպասները: Ստանդարտ սկան կատարելու համար մուտքագրեք nmap target>: Սա կդարձնի թիրախը և կսկանի նավահանգիստները: Սա սկան է, որը կարող է հեշտությամբ հայտնաբերվել: Արդյունքները ցուցադրվում են էկրանին: Գուցե ստիպված լինեք նորից պտտվել վերև ՝ բոլոր արդյունքները տեսնելու համար:

Սկան ձեր նպատակային լսարանի դարպասները: Ստանդարտ սկան կատարելու համար մուտքագրեք nmap target>: Սա կդարձնի թիրախը և կսկանի նավահանգիստները: Սա սկան է, որը կարող է հեշտությամբ հայտնաբերվել: Արդյունքները ցուցադրվում են էկրանին: Գուցե ստիպված լինեք նորից պտտվել վերև ՝ բոլոր արդյունքները տեսնելու համար: - Կախված սկանավորման ինտենսիվությունից և նպատակից, Nmap սկան վարելը կարող է հակասել ձեր ISP- ի պայմաններին և կարող է կասկածելի թվալ: Միշտ ստուգեք ձեր երկրում գործող օրենքները և ձեր ISP- ի պայմանագիրը, նախքան ձեր տնային ցանցից բացի Nmap- ի սկանավորումը այլ թիրախների վրա:

Գործարկեք անհատական սկան: Ստուգման պարամետրերը փոխելու համար հրամանի տողում կարող եք օգտագործել փոփոխականներ, արդյունքում ավելի մանրամասն կամ պակաս մանրամասն արդյունքներ: Սկան փոփոխականների փոփոխությունը կփոխի սկանավորման խորությունը: Կարող եք ավելացնել բազմաթիվ փոփոխականներ, որոնք բաժանված են տարածությամբ: Տեղադրեք փոփոխականները թիրախի դիմաց. Nmap փոփոխական> փոփոխական> թիրախ>

Գործարկեք անհատական սկան: Ստուգման պարամետրերը փոխելու համար հրամանի տողում կարող եք օգտագործել փոփոխականներ, արդյունքում ավելի մանրամասն կամ պակաս մանրամասն արդյունքներ: Սկան փոփոխականների փոփոխությունը կփոխի սկանավորման խորությունը: Կարող եք ավելացնել բազմաթիվ փոփոխականներ, որոնք բաժանված են տարածությամբ: Տեղադրեք փոփոխականները թիրախի դիմաց. Nmap փոփոխական> փոփոխական> թիրախ> - -sS - Սա SYN գաղտագողի սկան է: Այն պակաս նկատելի է, քան սովորական սկանավորումը, բայց կարող է ավելի երկար տևել: Շատ ժամանակակից firewall- ներ կարող են հայտնաբերել –sS սկանավորում:

- -սն - Սա պինգ-սկան է: Սա անջատում է նավահանգստի սկանավորումը և ստուգում է միայն այն դեպքում, երբ հյուրընկալողը առցանց է:

- -Օ - Սա օպերացիոն համակարգի սկանավորում է: Սքանավորման միջոցով փորձ է արվում որոշել նպատակային գործառնական համակարգը:

- -Ա - Այս փոփոխականն օգտագործում է ամենատարածված օգտագործվող սկաններից մի քանիսը. ՕՀ-ի հայտնաբերում, վարկածի հայտնաբերում, սցենարի սկանավորում և հետագծում:

- -F - Սա ակտիվացնում է արագ ռեժիմը և նվազեցնում է սկանավորվող նավահանգիստների քանակը:

- -վ - Սա ձեր արդյունքների մեջ ավելի շատ տեղեկատվություն է ցույց տալիս ՝ դրանք ավելի հեշտ ընթերցելով:

Գործարկեք սկանավորումը դեպի XML ֆայլ: Ձեր սկանավորման արդյունքները կարող եք դուրս բերել XML ֆայլ ՝ ցանկացած վեբ զննարկչում հեշտությամբ ընթերցելու համար: Դա անելու համար ձեզ անհրաժեշտ է փոփոխականը -oX ինչպես նաև նոր XML ֆայլին ֆայլի անուն տալը: Ամբողջական հրամանը կարող է նման լինել nmap –oX Scan Results.xml target> - ին:

Գործարկեք սկանավորումը դեպի XML ֆայլ: Ձեր սկանավորման արդյունքները կարող եք դուրս բերել XML ֆայլ ՝ ցանկացած վեբ զննարկչում հեշտությամբ ընթերցելու համար: Դա անելու համար ձեզ անհրաժեշտ է փոփոխականը -oX ինչպես նաև նոր XML ֆայլին ֆայլի անուն տալը: Ամբողջական հրամանը կարող է նման լինել nmap –oX Scan Results.xml target> - ին: - XML ֆայլը կպահպանվի ձեր ընթացիկ աշխատանքային վայրում:

Խորհուրդներ

- Թիրախը չպատասխանե՞լ: Սքանավորումից հետո տեղադրեք «-P0» պարամետրը: Սա կստիպի Nmap- ին սկսել սկանավորում, նույնիսկ եթե ծրագիրը կարծում է, որ թիրախը գոյություն չունի: Սա օգտակար է, եթե համակարգիչը արգելափակված է firewall- ով:

- Մտածում եք, թե ինչպես է անցնում սկանավորումը: Մինչ սկանն ընթացքի մեջ է, սեղմեք տիեզերական գոտին կամ ցանկացած ստեղն ՝ Nmap- ի առաջընթացը դիտելու համար:

- Եթե ձեր սկանավորումը կարծես տևում է հավերժ (քսան րոպե կամ ավելի), հրամանին ավելացրեք «-F» պարամետրը, որպեսզի Nmap- ը սկանավորի միայն ամենաշատ օգտագործվող նավահանգիստները:

Arnգուշացումներ

Եթե դուք հաճախ եք իրականացնում Nmap սկանավորում, հիշեք, որ ձեր ISP- ը (ինտերնետային ծառայության մատակարար) կարող է հարցեր տալ: Որոշ ինտերնետ-պրովայդերներ պարբերաբար ստուգում են Nmap երթևեկը, և Nmap- ը հենց այնպես չի հանդիսանում ամենաաննկատող գործիքը: Nmap- ը շատ հայտնի գործիք է, որն օգտագործվում է հակերների կողմից, ուստի գուցե ստիպված լինեք բացատրել:

- Համոզվեք, որ լիազորված եք սկանավորելու թիրախը: Www.whitehouse.gov- ի սկանավորումը պարզապես խնդիր է խնդրում: Եթե ցանկանում եք սկանավորել թիրախը, փորձեք scanme.nmap.org: Սա փորձնական համակարգիչ է, որը ստեղծվել է Nmap- ի հեղինակի կողմից, որն անվճար է սկանավորելու առանց որևէ դժվարության: